שגיאת עיצוב אנדרואיד חדשה שהתגלתה על ידי Bluebox Security מאפשרת לאפליקציות זדוניות לתפוס שליטה נרחבת במכשיר של משתמש מבלי לבקש הרשאות מיוחדות בהתקנה. הבעיה משפיעה כמעט על כל מכשירי אנדרואיד שנמכרו מאז 2010.

Blueboxקורא לפגם "מזהה מזויף" מכיוון שהוא מאפשר לאפליקציות תוכנות זדוניות להעביר אישורים מזויפים לאנדרואיד, שלא מצליח לאמת כראוי את החתימה ההצפנה של האפליקציה. במקום זאת, אנדרואיד מעניקה לאפליקציה הנוכלית את כל הרשאות הגישה של כל אפליקציה לגיטימית שהתוכנה הזדונית מתיימרת להיות.

זה חמור במיוחד מכיוון שגוגל העניקה למגוון אפליקציות מהימנות באנדרואיד הרשאות רחבות; על ידי התחזות לאחת מהיישומים המהימנים הללו, תוכנות זדוניות עלולות להטעות משתמשים לחשוב שהם מתקינים אפליקציה שאינה זקוקה להרשאות מיוחדות, ואז להערים על המערכת לתת לה בעצם שליטה מלאה במכשיר, עם גישה ל- הנתונים הפיננסיים של המשתמש, אנשי הקשר ומידע פרטי אחר, אפילו נתונים המאוחסנים בענן.

Bluebox אמרה שהיא חשפה את הפגם לגוגל לפני שלושה חודשים. קצין הטכנולוגיה הראשי של החברה, ג'ף פוריסטל, יפרט כיצד הוא נמצא וכיצד הוא פועל ב-הַצָגָהב-BlackHat USA 2014, ועידת אבטחה שמתקיימת בשבוע הבא בלאס וגאס.

מזהה מזויף יכול לנצל את Flash כדי להדביק אפליקציות אחרות

בין האפליקציות המהימנות שניתן לזייף באמצעות מזהה מזויף היא Adobe Flash, שגוגל שילבה עמוק בדפדפן האינטרנט של אנדרואיד בניסיון להוכיח שסטיב ג'ובס טעה לגבי פלאשלא להיות רעיון טובעַלמכשירים ניידים.

בעוד גוגל בסופו של דברויתר עלפלאש לאנדרואיד, פגם בהסלמה של הרשאות תוסף של Adobe Flash נשאר מוטבע בתצוגת האינטרנט של אנדרואיד - רכיב הדפדפן שמוטמע באפליקציות של צד שלישי המציגות תוכן אינטרנט - עד ליציאת אנדרואיד 4.4 KitKat בסתיו שעבר.

עם Flash משולב כל כך עמוק ברכיב תצוגת האינטרנט של אנדרואיד, כל תוכנה זדונית המשתמשת ב-Fake ID כדי להעמיד פנים שהיא פלאש יכולה לברוח מארגז החול של האפליקציות של אנדרואיד ולהשתלט על אפליקציות אחרות, כוללSalesforceומיקרוסופטOneDrive, תפוס נתונים מהאפליקציות האלה, רחרח את כל תעבורת הרשת של האפליקציות האלה וקבל הרשאות נוספות שבידי האפליקציות האלה.מזלגות פרויקט קוד פתוח של אנדרואיד, כולל מערכת ההפעלה Fire של אמזון וחבילות שונות המשמשות בסין, רגישים גם לזיהוי מזויף

גוגל הסירה את פגם ה-Android webview Flash מ-4.4 KitKat בסתיו שעבר, אך החל מה-7 ביולי, החברהדוחותשפחות מ-18 אחוז מהמשתמשים בה התקינו את הגרסה החדשה.

82 האחוזים הנותרים לעתים קרובות לא יכולים לעדכן בגללבעיות ידועותעם ספקים ויצרנים ניידים שמעכבים או בוחרים לא לספק עדכון.

גוגל עצמה החליטה שלא כדאי להציע עדכון KitKat לרוכשי ה-Galaxy Nexus שלה, למרות שהטלפון בן פחות משנתיים. מחוץ ל-Google Play, מזלגות פרויקט קוד פתוח של אנדרואיד, כולל מערכת ההפעלה Fire של אמזון וחבילות שונות המשמשות בסין, רגישים גם לזיהוי מזויף.

פלאש לא נדרש: מזהה מזויף יכול לזייף גם NFC

בנוסף להרשאות הפלאש הרחבות שגוגל חיברה לאנדרואיד, החברה גם בנתה תמיכה באנדרואיד עבור ארנק Google משלה, הקשור לנתוני תשלום NFC.

שימוש ב-Fake ID, אפליקציית תוכנה זדונית המבקשת מהמשתמש ללא הרשאות מיוחדות בהתקנה יכולה לאחר מכן להעמיד פנים שהיא אפליקציית ארנק Google; לאחר מכן אנדרואיד תספק לאפליקציה הנוכלית את כל ההרשאות שנתנה תשתית NFC משלה, הכוללת נתונים פיננסיים של משתמשים.

וקטור נוסף לניצול הוא 3LM, חבילת MDM (ניהול מכשירים ניידים) שגוגל ירשה כשרכשה את מוטורולה (ומאוחר יותרנָטוּשׁ). עם זאת, Bluebox ציינה כי "מכשירי HTC, Pantech, Sharp, Sony Ericsson ומוטורולה שונים" משלבים קוד אנדרואיד 3LM, מה שמאפשר לזהות מזויפת לאפשר "התפשרות חלקית או מלאה של המכשיר על ידי תוכנות זדוניות".

מזהה מזויף מאפשר לכל אפליקציה להעמיד פנים שהיא כל אפליקציה

Bluebox הוסיפה, "מכשירים ויישומים אחרים התלויים בנוכחות של חתימות ספציפיות לאימות אפליקציה עלולים גם הם להיות פגיעים. בעצם כל מה שמסתמך על שרשראות חתימות מאומתות של אפליקציית אנדרואיד מתערער על ידי הפגיעות הזו".

מכיוון שהארנק, 3LM ואפליקציות אחרות אינן תלויות בפגם בתצוגת האינטרנט של Flash / Android, וקטורי ההתקפה האחרים הללו לא תוקנו ב-KitKat. זה אומר ש-Fake ID משפיע על כל גרסאות האנדרואיד, כולל אנדרואיד 4.4.4 העדכנית וה-"Android L" הקרוב (הידוע גם בשם Android 5.0 בטא).זיהוי מזויף משפיע על כל גרסאות אנדרואיד, כולל אנדרואיד 4.4.4 העדכנית וה-"Android L" הקרוב

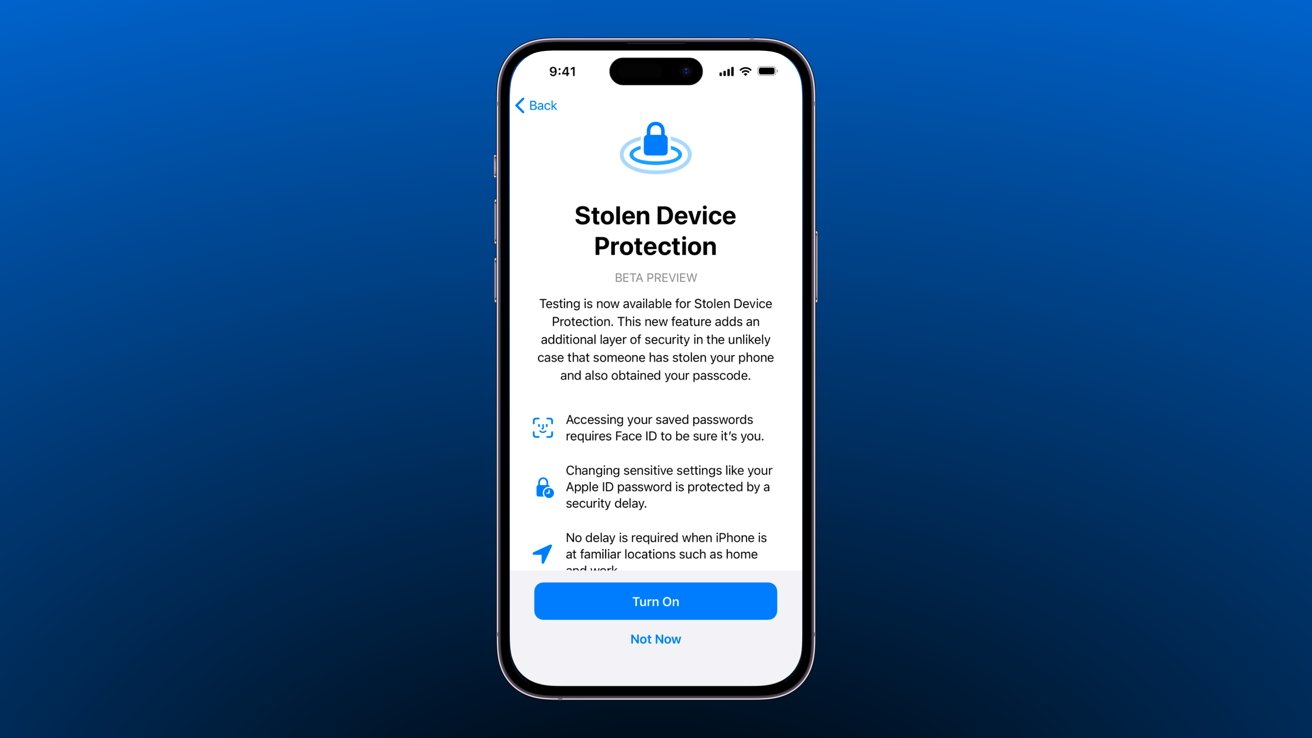

גוגל צפויה לפתח תיקון לזיהוי מזויף, והיא יכולה לנסות לסרוק תוכנות זדוניות ב-Google Play כדי להגן על משתמשים מפני תוכנות זדוניות המנסות לנצל את רוב משתמשי אנדרואיד שסביר להניח שלא יראו עדכונים בזמן מהספק או מספק החומרה שלהם.

עם זאת, זה עדיין משאיר פתוחה לרווחה את שיטת "טעינת הצד" של התקנת אפליקציות משווקי אפליקציות אחרים, כמו אמזון ומגוון החנויות הפועלות מעבר לים, כולל סין, שם גוגל שומרת מעט על שליטה באנדרואיד.

כמו חתימות אפליקציית iOS של אפל, ללא חלק האימות

אפליקציות אנדרואיד נחתמות באמצעות האישורים הדיגיטליים של המפתח שלהם, בדיוק כמו ה-iOS של אפלהוצגבשנת 2008.

לאחר חתימה קריפטוגרפית, המערכת יכולה לאמת אפליקציה מקורית; כל שיבוש לאחר מכן (כגון הוספת קוד ויראלי זדוני) ישבור את החתימה, ויאפשר למערכת לסרב להפעיל את האפליקציה.

עם זאת, Bluebox גילתה כי "מתקין חבילות אנדרואיד לא עושה שום ניסיון לאמת את האותנטיות של שרשרת אישורים; במילים אחרות, זהות יכולה לטעון שהיא הונפקה על ידי זהות אחרת, והקוד ההצפנה של אנדרואיד לא יאמת את התביעה (בדרך כלל נעשה על ידי אימות חתימת המנפיק של תעודת הילד מול התעודה הציבורית של המנפיק)."מתקין חבילות אנדרואיד לא עושה ניסיון לאמת את האותנטיות של שרשרת אישורים" - Bluebox

"לדוגמה, תוקף יכול ליצור תעודת זהות דיגיטלית חדשה, לזייף טענה שתעודת הזהות הונפקה על ידי Adobe Systems, ולחתום על אפליקציה עם שרשרת אישורים המכילה תעודת זהות זדונית ואת תעודת Adobe Systems.

"עם ההתקנה, מתקין חבילות אנדרואיד לא יאמת את הטענה של תעודת הזהות הזדונית, ויצור חתימת חבילה המכילה את שני האישורים. זה בתורו, מרמה את קוד בדיקת האישורים במנהל התוספים של webview (הבודק במפורש השרשרת עבור תעודת Adobe) ומאפשרת להעניק לאפליקציה את ההרשאה המיוחדת ל-webview plugin שניתנה ל-Adobe Systems - מה שמוביל לבריחת ארגז חול והכנסת זדוני קוד, בצורה של תוסף webview, ליישומים אחרים."

החברה הוסיפה, "אתה יכול לראות בעצמך בפונקציות createChain() ו-findCert() של מחלקת JarUtils AOSP [Android Open Source Project] - יש היעדר בולט של אימות קריפטוגרפי של כל תביעות אישור מנפיק, במקום זאת ברירת המחדל לפשוטה. התאמת מחרוזת נושא DN ל- issuerDN דוגמה לאישור המקודד הקשיח של Adobe Systems היא במחלקת AOSP webkit PluginManager.

יש גם סיבוך נוסף. "הבעיה מורכבת עוד יותר מהעובדה שחותמים מרובים יכולים לחתום על אפליקציית אנדרואיד (כל עוד כל חותם חותם על כל אותם חלקי אפליקציה)," ציינה Bluebox.

"זה מאפשר להאקר ליצור אפליקציה זדונית אחת הנושאת מספר זהויות מזויפות בו-זמנית, תוך ניצול הזדמנויות מרובות הרשאות אימות חתימות כדי לברוח מארגז החול, לגשת לחומרת NFC המשמשת בתשלומים מאובטחים, ולקחת שליטה ניהולית במכשיר ללא כל הנחיה או הודעה. לספק למשתמש במכשיר."

תעודת זהות מזויפת נושאת דמיון מסוים ל-פגם SSLנמצאו להשפיע על iOS ו-OS X של אפל בפברואר; בשני המקרים, ניתן לעקוף את שרשרת ההצפנה כדי לאפשר גישה זדונית לנתונים.

ניצול פגיעות ה-SSL של אפל דרש תוקף עם גישה לרשת משותפת ויכולת ליצור אישורים מזויפים התואמים לסוג התעבורה המוצפנת שמשתמש שידר באופן פעיל. אפליקציות המשתמשות ב-Fake ID ניתנות לייצור המוני ולהפיץ אותן למשתמשי אנדרואיד כמשחקים תמימים או כלי אבטחה חינמיים, מה שמקל בהרבה על איתור וניצול קורבנות עם מעט מאמץ.

אנדרואיד דומה מאוד לווינדוס

בקיץ שעבר, פוריסטלהוצגפגם אבטחה דומה באנדרואיד ש-Bluebox כינה "Master Key", שכן הוא אפשר לשנות קוד של אפליקציה מבלי לשבור את החתימה שלה.

בעוד הפגם היה לאחר מכןמְנוּצָלעל ידי יצרני תוכנות זדוניות תוך חודש, "היה קשה לתוכנות זדוניות להשתמש בצורה חמקנית", אמר פוריסטלAppleInsiderבתדרוך."המערכת האקולוגית של תוכנות זדוניות של אנדרואיד מתחילה להידמות לזו שמקיפה את Windows" - F-Secure Labs

מצד שני, זיהוי מזויף אינו דורש מעורבות משתמש, ויכול לשמש תוכנות זדוניות המתחזות לאפליקציה או משחק תמימים שאינם מבקשים הרשאות מיוחדות. לאחר ההתקנה, האפליקציה יכולה להשתלט מבלי שהמשתמש ידע על כך שהוא נגוע.

תוכנות זדוניות החלה להתפתח במהירות עבור אנדרואיד בשנת 2012, אך זכתה לתחכום ולטווח הגעה חדשים בשנה שעברה, כאשר "ספקים מתמחים מאוד" החלו "לספק שירותי תוכנה זדונית מותאמים" במטרה ספציפית לחולשות בפלטפורמת אנדרואיד, כחוקרים ב-F-Secure Labsצייןבתחילת 2013.

"המערכת האקולוגית של תוכנות זדוניות של אנדרואיד מתחילה להידמות לזו שמקיפה את Windows", ציינה החברה. עד ספטמבר, Duo Securityנָקוּבכי "יותר ממחצית ממכשירי אנדרואיד פגיעים לפחות לאחד מפגמי האבטחה הידועים של אנדרואיד".

באפריל, סימנטקדיווחשמחברים של תוכנות זדוניות לנייד התמקדו 'כמעט בלעדי' באנדרואיד.

מוקדם יותר השנה, חבילות "Android RAT" או כלי ניהול מרחוק לא יקרותהתחילו להופיעתמורת 300 דולר בלבד.

ה-RAT נועד להדביק עומסי תוכנה זדונית על אפליקציות אנדרואיד מקוריות או גנובות, ולאחר מכן לטשטש את הקוד הזדוני כדי להתחמק מזיהוי על ידי תהליך הסריקה של Bouncer של גוגל המשמש לאיתור קוד תוכנות זדוניות באפליקציות שנשלחות ל-Google Play.

גישות שונות לאבטחה על ידי iOS ואנדרואיד

אפל וגוגל הביעושונה מאודגישות לעיצוב התוכנה הניידת שלהם. מוקדם יותר השנה, אפל פרסמה ספר לבן על אבטחת iOS שציין, "כשיצאנו ליצור את מערכת ההפעלה הניידת הטובה ביותר, שאבנו מעשרות שנות ניסיון כדי לבנות ארכיטקטורה חדשה לגמרי.

"חשבנו על סכנות האבטחה של סביבת שולחן העבודה, ויצרנו גישה חדשה לאבטחה בעיצוב של iOS. פיתחנו ושילבנו פיצ'רים חדשניים המחמירים את האבטחה הסלולרית ומגנים על המערכת כולה כברירת מחדל. כתוצאה מכך, iOS הוא קפיצת מדרגה משמעותית באבטחת מערכת ההפעלה."

כתוצאה מכך, אפל זכתה לאימוץ במהירות בקרב משתמשים ארגוניים וממשלתיים בעוד שגוגל לא.

מוקדם יותר החודש, אפל ו-IBM הכריזו על אשׁוּתָפוּתכדי לקדם עוד יותר את מוצרי אפל בארגון עם חבילות חדשות של אפליקציות עסקיות בלעדיות ל-iOS.