חוקרים ב-MIT גילו פגיעות בלתי ניתנת לתיקון באפל סיליקוןשיכול לאפשר לתוקפים לעקוף את "קו ההגנה האחרון" של שבב - אבל רוב משתמשי ה-Mac לא צריכים להיות מודאגים.

ליתר דיוק, הצוות במעבדת מדעי המחשב והבינה המלאכותית של MITמצא את זהניתן להתגבר על היישום של אפל של אימות מצביע במערכת-על-שבב M1 באמצעות התקפת חומרה ספציפית שהם כינו "PACMAN".

אימות מצביע הוא אמנגנון אבטחהב- Apple Silicon שמקשה על התוקפים לשנות מצביעים בזיכרון. על ידי בדיקת שינויים בלתי צפויים במצביעים, המנגנון יכול לסייע בהגנה על מעבד אם תוקפים מקבלים גישה לזיכרון.

"הרעיון מאחורי אימות מצביע הוא שאם כל השאר נכשל, אתה עדיין יכול לסמוך עליו כדי למנוע מתוקפים להשיג שליטה על המערכת שלך", אמר ג'וזף רביצ'נדרן, אחד ממחברי העיתון.

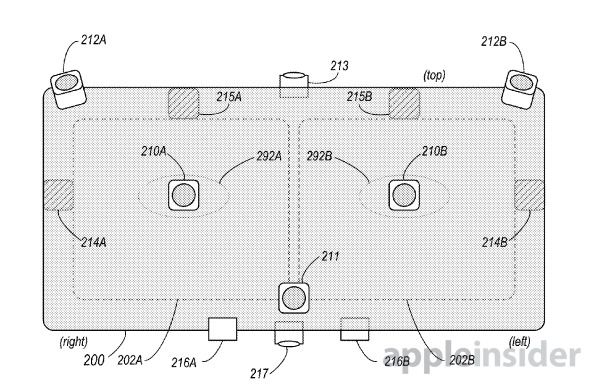

שבב M1 של אפל היה המעבד הראשון הזמין מסחרית הכולל אימות מצביע מבוסס ARM. עם זאת, צוות MIT גילה שיטה הממנפת טכניקות ביצוע ספקולטיביות כדי לעקוף אימות מצביע.

הפגם בא לידי ביטוי כאשר תוקף מנחש בהצלחה את הערך של קוד אימות מצביע ומשבית אותו. החוקרים גילו שהם יכולים להשתמש במתקפה של ערוץ צדדי כדי להפעיל את הקוד בכוח.

PACMAN מהדהד התקפות הוצאה להורג ספקולטיביות דומות כמוספקטר ומטדאון, אשר מינפה גם ערוצי צד מיקרו-אדריכליים. בגלל שזה פגם בחומרה, לא ניתן לתקן אותו עם תיקון תוכנה.

הפגיעות של PACMAN עצמה לא יכולה לעקוף את מנגנוני האבטחה ב-Mac. במקום זאת, הפגם עלול להפוך ניצולים או התקפות אחרות לחמורות יותר ולהרחיב את משטח ההתקפה הכולל.

מי בסיכון וכיצד להגן על עצמך

החוקרים מציינים שאין התקפות שממנפות כרגע את הפגם של PACMAN וזה לא "מעקף קסם לכל האבטחה בשבב M1". במקום זאת, הוא יכול לקחת רק באג קיים שאימות מצביע מגן מפניו ו"משחרר" את הפוטנציאל האמיתי שלו.

הפגם משפיע על כל מיני שבבים מבוססי ARM - לא רק של אפל. הפגיעות היא יותר הדגמה טכנולוגית של בעיה רחבה יותר עם אימות מצביע בשבבי ARM, ולא בעיה שעלולה להוביל לפריצת ה-Mac שלך.

"מתכנני CPU עתידיים צריכים לדאוג לשקול את ההתקפה הזו בעת בניית המערכות המאובטחות של המחר", אמר Ravichandran. "מפתחים צריכים לדאוג לא להסתמך רק על אימות מצביע כדי להגן על התוכנה שלהם."