מהנדס אפל, איוון קרסטיץ', דיבר על הרבה יותר מאשר תוכנית הבאונטי החדשה של אפל בוועידת האבטחה של Black Hat, והתעמק בפעולות הפנימיות של תכונות אבטחת החומרה והתוכנה של iOS הן ב-iOS 9 והן ב-iOS 10 הקרוב.

קרסטיץ' דיבר ארוכות על מעבד ה-Secure Enclave של אפל (SEP). ה-SEP "מוגן על ידי מפתח ראשי קריפטוגרפי חזק מקוד הסיסמה של המשתמש", אמר Krstić, והוסיף כי "התקפה לא מקוונת אינה אפשרית" גם כאשר המעבד הראשי נפגע.

"באתחול הראשון [ה-SEP] משתמש במחולל מספרים אקראיים אמיתיים כדי ליצור מפתח התקן ייחודי בתוך המעבד", אמר קרסטיץ'. "זה לא ניתן לייצוא, והוא מאוחסן ב-ROM מאובטח בלתי ניתן לשינוי."

נושאים ספציפיים המפרטים את ה-SEP שכוסה בהרצאה כללו את מנגנון "עדכן מאוחר יותר", סוגים שונים של מפתחות אבטחה קבועים וארעיים, פענוח של קבצים בודדים תוך שמירה על בטיחות ליבת iOS, וכיצד Touch ID פותח מכשיר בעת ובעונה אחת. שמירה על מפתח ההצפנה הראשי של המכשיר לא גלוי להתקפה בכל עת.

Safari ב-iOS מוגן על ידי "מיפוי WebKit JIT מוקשה". במקום להרכיב קוד JavaScript מראש, כמו שנמצא ב-Amazon Kindle ובמכשירים דומים, אפל מבטיחה ביצוע מהיר של JavaScript על ידי הידור שלו "בדיוק בזמן" (JIT) לפני הביצוע. עם זאת, קומפילציה של JIT דורשת גם חתימת קוד פחות מחמירה, מה שעלול לפתוח חור באבטחה.

אפל עקפה את בעיות האבטחה של JIT על ידי הקדשת אזורים מסוימים של זיכרון יישומים למשימות מסוימות. ביצוע JavaScript ב-iOS 9 ואילך נמנע מלהריץ קוד בזיכרון המיועד כאחסון נתונים גולמיים - וקטור נפוץ של התקפה. בנוסף, ב-iOS 10, לא ניתן לשנות את קוד ה-JavaScript שהורכב ברגע שהוא פועל ובזיכרון ספציפי לביצוע, ולמנוע שינויים תוך כדי תנועה של קוד, גם בשימוש תכוף בהתקפות.

בנוגע לשירותי ההצפנה הכוללים של אפל, קרסטיץ' פירט את תהליך הבנייה, שבשלב מסוים מאוחסנים "כרטיסי ניהול" בשקיות חסינות מפני חבלה המאוחסנות בכספות פיזיות נפרדות לפני השקת בנק השרתים המפתח. לאחר השקת בנק השרתים כדי לספק שירותי העברת נתונים מוצפנים למשתמשים, כרטיסי הניהול מושמדים, ומונעים מניפולציה של הקצה האחורי על ידי כל גורם מכל סיבה שהיא, כולל אפל.

אם אפל תצטרך לעדכן את בנק השרתים המוצפן בכל דרך שהיא, אין דרך לבצע עדכון "בתנועה" לשרתים. במקום זאת, החברה חייבת להפעיל שרתי הצפנה חדשים, לקחת את הישנים לא מקוונים ולעדכן את התקני הצרכן בהתאם.

התייחסות להודעה החדשה שהוכרזהתכונת ביטול נעילה אוטומטישמאפשר ל-Apple Watch לפתוח מחשב מק סמוך, Krstić התייחס לגישה הייחודית של אפל לבעיה. במוצרים דומים, Krstić ציין שלספקי חשבונות יש גישה לנתוני משתמשים ולכמה מפתחות הצפנה. בגישה של אפל, תהליך האימות והקריפטוגרפיה שנוצרה הם מקומיים למכשירים, ואינם מטופלים על ידי תשתית השרת של אפל.

קרסטיץ' מונה למנהל ארכיטקטורת האבטחה ביוזמת "מחשב נייד אחד לכל ילד" ב-2006.הצטרף לאפלבשנת 2009, וכיום הוא ראש הנדסת אבטחה וארכיטקטורת אפל.

הרצאת הכובע השחור מאת קרסטיץ'ב-4 באוגוסטהתייחס ל"עיצוב הצפנה והטמעה של מארג הסנכרון המאובטח החדש שלנו" בהתייחס לטכנולוגיה כמו פתיחה אוטומטית, HomeKit, Unlock, iCloud Keychain ו-iOS Safari. הדרכה ב-כנסים של Black Hatנעשים על ידי ספקי אבטחת מחשבים שונים, עם נאומים מרכזיים שניתנו על ידי חברים בולטים בקהילה, כגון מנהלים לשעבר של הסוכנות לביטחון לאומי של ארה"ב, או פקידי ביטחון המולדת.

כמו כן, הוכרז על ידי Krstić, חוקרי אבטחה שהוזמנו על ידי אפל יכולים כעתלמסור מעללי עבודהעבור תגמולים במזומן. אפל נמנעה מהצעות כאלה בעבר. חוקרי אבטחה שיעניקו פרסים לצדקה יקבלו התאמה של אפל.

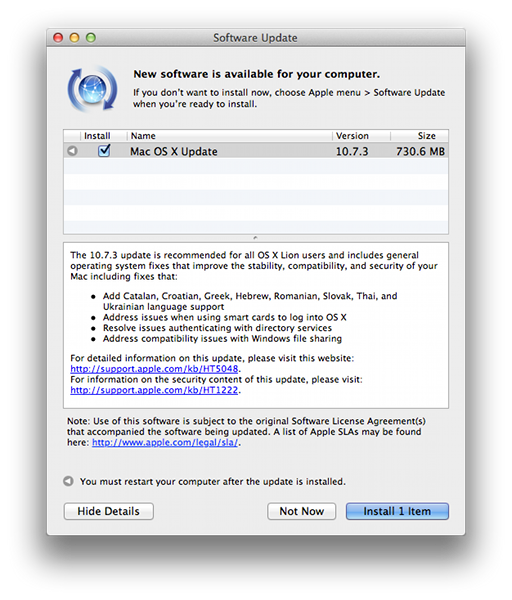

iOS 10 של אפל זמין כעתבטא מפתח רביעי, והוא צפוי לצד macOS Sierra בסתיו.